Penulis : Ibrahim Haykal

Editor Cover dan Teks : Nur Amaliyah Abdillah Putri

Hallo teman-teman bagaimana kabarnya? Semoga selalu diberikan kesehatan yaa, Jumpa lagi pada artikel terbaru kita nii yang akan membahas tentang alat pengujian keamanan digital John The Ripper, langsung aja disimak yaa.

Di era serba digital ini, keamanan informasi kita menjadi sangat penting. Salah satu aspek penting dari keamanan digital adalah perlindungan kata sandi. Namun, dengan teknologi yang semakin maju, muncul kebutuhan untuk menguji kekuatan kata sandi dengan alat-alat yang canggih. Salah satu alat yang terkenal dalam dunia keamanan digital adalah "John the Ripper."

Apa Itu John the Ripper?

John the Ripper (atau sering disebut sebagai John) adalah sebuah program perangkat lunak yang dikembangkan untuk menguji keamanan kata sandi. Program ini bersifat open-source dan telah menjadi salah satu alat pilihan bagi para profesional keamanan dan pengujian penetrasi.

Bagaimana John the Ripper Bekerja?

Sebelum kita menelusuri lebih jauh tentang alat ini, mari kita pahami dulu cara-cara umum yang sering digunakan oleh alat-alat penyusup kata sandi untuk menemukan kata sandi yang benar. Ada tiga jenis metode yang biasa digunakan:

1. Serangan Kamus (Dictionary Attack):

Metode ini menggunakan daftar kata yang sudah ada sebelumnya. Ini seperti daftar kata sandi yang umum digunakan oleh banyak orang. Kata-kata ini dicoba satu per satu untuk melihat apakah salah satunya adalah kata sandi yang benar. Keefektifan metode ini tergantung pada seberapa bagus daftar kata yang digunakan.

2. Serangan Kekuatan Kasar (Brute-Force Attack):

Ide dasar dari metode ini adalah mencoba setiap karakter secara berurutan hingga menemukan kombinasi yang benar. Meskipun dapat memberikan hasil yang akurat, serangan ini memerlukan waktu yang sangat lama tergantung pada seberapa sulitnya kata sandi tersebut (berapa panjang, karakter apa saja yang digunakan, dan sebagainya). Oleh karena itu, penting untuk memiliki kata sandi yang panjang dan beragam.

3. Rainbow Table:

Ini adalah daftar besar yang berisi kumpulan pasangan string dan hasil hash-nya. Sebaliknya, alih-alih meng-hash setiap string dan mencocokkannya satu per satu, dengan metode ini kita hanya perlu melihat apakah hash target ada dalam tabel tersebut. Jika ada, kita dapat menemukan kata sandi yang sesuai.

Setelah kita mengerti metode-metode ini, mari kita praktikkan dengan penggunaan John the Ripper (JTR), yang akan kita fokuskan pada Serangan Kamus (Wordlist) untuk melihat bagaimana alat ini bekerja dalam mencari kata sandi yang mungkin digunakan.

- Untuk melakukan praktiknya akan dilakukan dengan sistem operasi berbasis linux yang dapat dilihat cara instalasinya melalui artikel dibawah ini :

https://himasis.org/artikel/288-materi-tutorial-menginstall-ubuntu-menggunakan-media-virtualbox

https://himasis.org/artikel/295-materi-tutorial-menginstall-debian-menggunakan-media-virtualbox

- Setelah selesai menginstall sistem operasinya, selanjutnya kita memasuki scenario yang akan digunakan untuk mengetes tools nya yaitu, kita menemukan sebuah file rar/zip yang berisi informasi penting, sayangnya kita lupa kalau kita telah memberikan password pada rar/zip tersebut. Sekarang, kita tidak dapat mengakses ke file-file tersebut dan tidak memiliki cara untuk membukanya. Disinalah peran alat John the Ripper (JTR) untuk menyelamatkan situasi seperti ini. Berikut adalah langkah-langkah untuk memecahkan zip yang terenkripsi:

Menginstalasi John The Ripper terlebih dahulu pada terminal :

sudo apt-get update

sudo apt-get install john

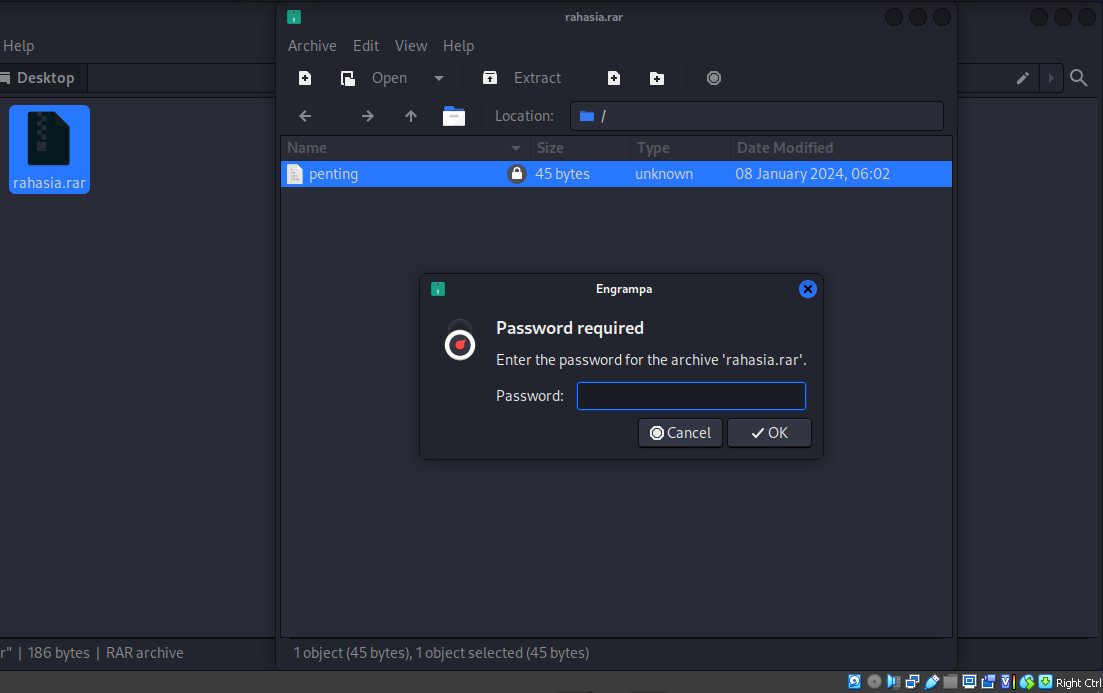

- Setelahnya kita dapat melihat file arsip yang berisikan file didalamnya yang terkunci oleh kata sandi, sebagai contoh pembelajaran file tersebut memiliki kata sandi ‘password123’ tetap kita seolah lupa akan hal tersebut lalu memerlukan John The Ripper untuk memecahkannya.

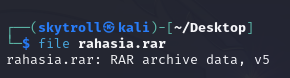

- Untuk melihat jenis extension file arsip apa yang memiliki file tersebut kita dapat menggunakan command :

Yang bertujuan untuk menyamakan jenis extension file yang akan di pecahkan oleh John The Ripper.

- Setelah mengetahui jenis extension filenya berupa .rar maka library yang ada pada John The Ripper yang digunakan yaitu rar2john yang dapat dicek dengan command:

$ locate rar2john$ rar2john rahasia.rar > pass.txt

Command locate digunakan untuk mencari lokasi dari sebuah file dalam sistem. Namun, perlu dicatat bahwa perintah ini hanya akan berhasil jika sistem telah mengindeks file-file tersebut.

Sedangkan command rar2john secret.zip > pass.txt berfungsi untuk mengkonversi file RAR dengan nama "rahasia.rar" ke dalam format yang dapat dikenali oleh John the Ripper (JTR), sebuah tool untuk meng-crack password. Hasil dari konversi tersebut akan disimpan dalam sebuah file teks baru yang bernama "pass.txt".

- Setelah kita memiliki file yang sudah dikenali oleh JTR, langkah selanjutnya adalah melakukan serangan Dictionary Attack pada file RAR tersebut. Namun, untuk melaksanakan serangan tersebut, kita perlu memiliki wordlist. Wordlist berfungsi sebagai daftar password yang akan dicoba dalam serangan Dictionary Attack. Dalam situasi ini, kita akan mencoba menggunakan "rockyou.txt", sebuah wordlist yang memuat sejumlah password umum yang sering digunakan.

Untuk mendapatkan wordlistnya yang sudah termasuk file “rockyou.txt” didalamnya, kita perlu menginstall wordlistnya menggunakan command :

sudo apt-get update sudo apt-get install wordlists

- Setelah selesai instalasi lalu kita akan mencari direktori untuk file “rockyou.txt” berada dimana dengan menggunakan command :

$ locate rockyou.txt

“rockyou.txt” merupakan file berisi 14,341,564 password unik yang pernah digunakan di 32,603,388 akun

- Setelah kita menentukan wordlist yang akan kita gunakan, kita dapat segera menggunakan John the Ripper (JTR) untuk melakukan serangan Dictionary Attack. Cukup ketikkan 'john' untuk mengaktifkan JTR, lalu ikuti dengan nama file yang dihasilkan oleh 'rar2john'. Karena kita melakukan serangan Dictionary Attack, kita perlu menggunakan opsi '--wordlist' dan menyertakan wordlist yang telah kita siapkan sebelumnya. Jika kita gabungkan semuanya, perintahnya akan terlihat seperti ini:

$ john pass.txt –wordlist=/usr/share/wordlists/rockyou.txtKemudian setelah dijalankan, tunggu beberapa saat untuk prosesnya mencocoki password yang terkunci dengan daftar password yang ada di wordlist “rockyou.txt”.

- Ketika sudah menemukan maka akan terlihat password file rahasia.rar yang terkunci adalah : “password123” dengan begitu kita telah berhasil memecahkan katasandi dari file RAR yang sebelumnya terkunci.

Dari situasi di atas, dapat disimpulkan bahwa keamanan password sangat dipengaruhi oleh panjang dan kompleksitasnya. Password yang pendek dan tidak unik, seperti yang terlihat pada contoh di atas, dapat dengan mudah dipecahkan menggunakan metode serangan seperti Dictionary Attack, terutama jika kata sandi tersebut ada dalam wordlist yang umum digunakan, seperti "rockyou.txt".

Serta penting untuk menciptakan password yang kuat dan aman. Berikut adalah beberapa tips untuk membuat password yang lebih aman:

- Panjang Password:

Usahakan membuat password dengan panjang minimal 15 karakter atau lebih. Semakin panjang, semakin sulit untuk dipecahkan.

2. Kombinasi Karakter:

Gunakan kombinasi karakter yang beragam, termasuk huruf besar, huruf kecil, angka, dan simbol-simbol khusus. Hal ini meningkatkan kompleksitas password.

3. Variasi dan Unik:

Hindari menggunakan password yang sama untuk berbagai akun. Setiap akun sebaiknya memiliki kata sandi unik.

4. Hindari Informasi Pribadi:

Jangan menggunakan informasi pribadi, seperti nama, tanggal lahir, atau kata-kata yang mudah ditebak sebagai password.

5. Gunakan Password Manager:

Disarankan menggunakan alat manajemen kata sandi dan generator kata sandi acak untuk menciptakan dan menyimpan kata sandi yang kuat tanpa harus mengingatnya.

Dengan mengikuti tips ini, Kita dapat meningkatkan keamanan kata sandi dan mengurangi risiko serangan yang dapat mengancam keamanan akun milik pribadi. Sekian pembahasan artikel mengenai John The Ripper penting untuk diingat bahwa alat ini seharusnya hanya digunakan untuk tujuan yang sah dan etis, seperti pengujian keamanan pada akun pribadi Anda sendiri atau proyek keamanan yang diotorisasi. Menggunakan alat ini dengan tidak benar atau untuk aktivitas ilegal dapat merugikan orang lain dan melanggar hukum. Dengan cara ini, kita dapat menjaga integritas dan etika dalam dunia digital yang terus berkembang. Sampai Ketemu di artikel selanjutnya!

#SALAMPERUBAHAN

#BERSATUDALAMMANFAAT